Uma investigação levada a cabo pela empresa de segurança Check Point detetou um sistema de vigilância que acredita ser da responsabilidade do Irão. A operação tinha como principais alvos apoiantes do ISIS e também grupos curdos e turcos.

Segundo a Check Point, que desenvolve várias investigações do género, este ataque está no ativo desde 2016, recorrendo a aplicações para smartphones e tablets. A Check Point deu a esta operação o nome de ‘Domestic Kitten’.

A Check Point refere que os investigadores ainda não chegaram a uma conclusão final sobre quem é o responsável ou grupo envolvido na operação. Ainda assim, a estrutura definida leva a firma a acreditar que a operação estará ligada ao estado Iraniano.

Os investigadores encarregues da investigação acreditam que “entidades do governo iraniano façam frequentemente operações de vigilância neste tipo de grupos”, aponta a Check Point. Segundo os investigadores, a informação recolhida será utilizada pelas autoridades iranianas “sempre que haja grupos que possam revelar-se como uma ameaça à estabilidade do regime”.

Esta operação tira partido da máxima “informação é poder”. Com uma natureza muito delicada, através desta operação de vigilância, as forças do Irão terão conseguido recolher informação valiosa, como listas de contactos guardas no smartphone, registos de chamadas, mensagens, além da geo-localização do dono do smartphone. A Check Point acredita também que haverá informação sobre histórico de navegação do browser, além de acesso a fotografias e também registos de áudio.

A Check Point refere que a investigação ainda está a decorrer, mas dá à operação o nome ‘Domestic Kitten’, já que se inclui no mesmo género de operação feita no ano passado. Na altura, a firma de segurança FireEye descobriu um grupo de hackers, chamado APT33, também com ligações ao governo iraniano. Este grupo estaria em atividade desde 2013 e este ataque terá atingido espaço aéreo saudita e também ocidental, além de ter conseguido atingir empresas da área da petroquímica.

O nome do grupo em causa, APT33, tem no início uma sigla que representa Advanced Persistent Threat (ameaça persistente avançada, em tradução livre).

Como são recolhidos os dados?

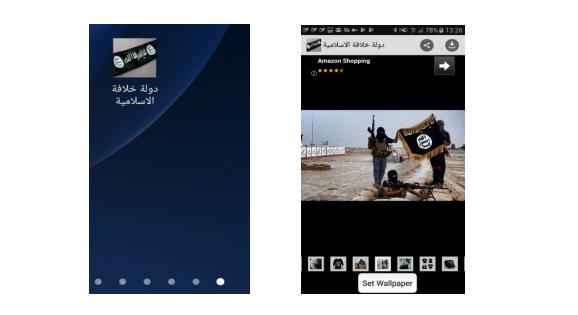

Toda a ideia desta operação está ligada a aplicações móveis – só que com um público muito definido, no caso de uma delas. Os investigadores encontraram uma aplicação que disponibilizava fundos para smartphones, com imagens ligadas ao grupo radical ISIS. Além disso, foi também encontrada uma aplicação que dava acesso a atualizações sobre a agência noticiosa ANF Kurdistan e uma versão falsa da aplicação de troca de mensagens Vidogram.

Leia também | Nem tudo é futebol: Mundial traz perigo de novos ataques informáticos

No que diz respeito à aplicação dos wallpapers do ISIS, está claramente definido quem é o público. No caso das outras duas aplicações, os objetivos das apps já parecem mais corriqueiros.

E é justamente para isso que a Check Point chama a atenção: muitas das vítimas deste esquema serão cidadãos iranianos. Na informação recolhida, é apontado que “haverá pelo menos 240 utilizadores que são alvo desta campanha de vigilância”. A análise feita mostra também que “97% das vítimas serão de origem iraniana”.

Os 240 utilizadores afetados podem parecer diminutos, no panorama tecnológico, mas o número poderá ser bem maior. Ao ser um ataque que tem como alvo o acesso a informação como contactos e SMS, é muito provável que afete também outros utilizadores. A Check Point acredita que esta informação recolhida possa mesmo ter comprometido a segurança de pessoas que em nada estão ligadas a estes grupos.

A análise técnica divulgada pela empresa mostra que existe um certificado associado a cada uma das aplicações, associado a um email: ‘telecom2016@yahoo.com’. A Check Point indica não saber muito mais sobre este endereço, mas avança que não estará associado a qualquer registo de domínio utilizado para lançar ataques nos últimos tempos.

A desconfiança começa na ortografia

Outro aspeto curioso desta operação é que, pelo menos em duas ocasiões, a Check Point encontrou erros nos nomes dos diferentes packages utilizados e até na aplicação de isco que dá acesso aos wallpapers do ISIS – haverá um erro na escrita do nome em árabe.

Já nos packages das aplicações, a empresa encontrou várias vezes escrito ‘andriod.browser‘, em vez de Android.