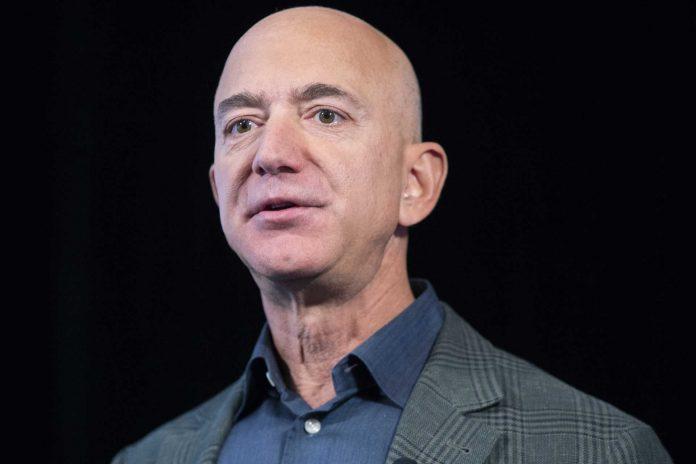

O CEO da Amazon e homem mais rico do mundo foi vítima de um ataque que lhe roubou os dados pessoais do telefone. Qualquer um está sujeito ao mesmo tipo de vulnerabilidades como nos explicam alguns especialistas, mas há formas de se proteger. Abordamos também a eterna questão: iOS ou Android, qual o mais seguro?

Uma mensagem do WhatsApp de alguém que conhece mal. Um link convidativo para carregar nele. E, uns meses mais tarde, percebe que todo o conteúdo do seu telemóvel, de contactos a mensagens privadas, passando pelas fotos. Foi isto que aconteceu ao homem mais rico do mundo, Jeff Bezos, em 2018.

O CEO da Amazon, soube-se numa investigação da consultora FCT Consulting, revelada esta semana, foi vítima de um ataque de que ninguém está por completo a salvo, que começou com uma mensagem do príncipe herdeiro saudita Mohammed bin Salman (que Bezos tinha conhecido em Los Angeles) onde estava um vídeo que continha – ao carregar-se nele para o ver – um código de malware que terá infetado o seu iPhone X. Após carregar no vídeo, o malware terá começado a fazer, sem que Bezos soubesse o upload de vários dados do telefone, o que durou alguns meses. Bezos viu, assim, muitos dos seus dados pessoais (alguns bem íntimos e cuja divulgação lhe prejudicou a vida pessoal) expostos.

Charlie Warzel, autor especializado em tecnologia, diz mesmo num editorial assinado hoje no New York Times, que o ataque ao telefone de Bezos “deve assustar todos”, indicando que várias pessoas com muito a perder “não protegem bem a sua privacidade”.

João Pina, um analista de sistemas e programador mais conhecido como Tomahock responsável por vários projetos como o fogos.pt, entre outros, admite-nos que “a vulnerabilidade usada com Bezos, enquanto não for corrigida, afeta qualquer um”. Apesar disso, há “formas do utilizador normal se proteger”, onde se inclui, por exemplo, não abrir links suspeitos, muito menos de pessoas que não se conhece bem. O programador indica que a comunidade acredita que poderão ter sido especialistas israelitas a desenvolver esta vulnerabilidade (exploit), por ser um país “com tipos muito bons nestes hacks de alto nível”.

Marco Silva, CTO da startup portuguesa de cibersegurança (comprada esta semana por empresa norte-americana e base para a descoberta de vulnerabilidades na Microsoft) BinaryEdge, concorda, embora admite que “poucos têm capacidade para concretizar com sucesso pleno um plano destes”. Ataques ou hacks destes “são usados por governos, forças policiais ou grupos de hackers muito especializados”, até porque “se este fosse um tipo de ataque que qualquer um pudesse ter acesso”, já teria sido replicado “em massa” por centenas de hackers. Certo é que vulnerabilidades deste nível “valem muito dinheiro”.

O engenheiro mestre em redes e telecomunicações, que vive em Londres, admite que “até o Facebook, Apple ou Google corrigirem problemas deste tipo, todos estão vulneráveis a um ataque e, se resolverem, é uma questão de tempo até outra pessoa descobrir outra vulnerabilidade”.

Jeff Bezos diz estar a ser vítima de extorsão e chantagem por causa de “fotos privadas”

Os conselhos práticos: proteja-se

Alguns dos conselhos gerais passam, além de não carregar em links ou anexos suspeitos ou de quem não conhece bem, garantir que tem o telefone atualizado com as últimas atualizações de segurança.

Alguém com um perfil como o de Jeff Bezos, deveria ter dois telefones (ou mesmo um telefone só para quando viaja), um sem informação valiosa pessoal onde pode aceder às redes sociais ou apps de mensagens, e um outro de acesso mais limitado à internet e apps pensadas para guardar informação sensível. Esse é o conselho de Bogdan Botezatu, responsável da empresa de cibersegurança Trend Micro, em declarações ao Business Insider.

Instalar apps pouco fiáveis (ou de lojas de apps desconhecidas) ou tentar fazer o chamado jailbreak (mudar as configurações básicas de fábrica) do telefone também pode abrir a porta a ataques.

Outro dos conselhos é evitar usar o seu telefone como meio de verificar a sua identidade (algo para que muitos bancos ou serviços do Estado ainda não têm solução), já que há vários casos de burlas com o chamado SIM-swap, onde os burlões tomam controlo do número de telefone de uma vítima. O acesso a Wi-Fi públicos e desconhecidos também acarreta vários riscos.

WhatsApp. Bug permitia a hackers ‘crashar’ conversas de grupo

Facebook responde ao ataque sem certezas

A vice-presidente do Facebook (dona do WhatsApp), Nicola Mendelsohn, respondeu esta semana ao relatório em torno do ataque a Jeff Bezos. A responsável indicou, sem especificar se terá sido esse o caso, que os sistemas operativos dos smartphones têm vulnerabilidades, mas que o tema está a ser investigado pela empresa.

No final de 2019 o Facebook anunciou ter travado uma vulnerabilidade relacionada com o envio de vídeos pelo WhatsApp, mas não se sabe se é a mesma que levou a que o telefone de Bezos fosse hackeado em 2018.

Não é a primeira vez que o WhatsApp está no centro da polémica. Em novembro o serviço de mensagens encriptadas processou a empresa israelita NSO, por alegadamente infectar o telefone de utilizadores através da app de mensagens. Em causa estaria um malware enviado pelo WhatsApp que permitia espiar os telefones dos utilizadores – algo que a NSO nega.

iOS ou Android? Qual mais seguro

Tiago Henriques, CEO da startup portuguesa de cibersegurança BinaryEdge, explica-nos que, teoricamente os iPhone e o sistema operativo iOS é mais seguro do que o Android, mais porque se vê “mais vulnerabilidades em Android”. “Não só o Android é mais vulnerável, como a lojas de apps da Google tem um controlo das apps lá publicadas mais reduzido, comparado com a Apple”, admite.

Isso mesmo é o que permite que “atores maliciosos publiquem lá apps” que recolhem dados indevidamente “e/ou dão controlo a certas ferramentas do telefone (como a câmara) muito mais facilmente”.

Ataques de phishing e malware crescem ‘à boleia’ da estreia de Star Wars